使用远程控制功能的用户普遍存在疑问:当主动退出远程软件后,他人是否仍具备操控权限?实际情况是存在多重安全隐患,即便关闭客户端程序,设备仍可能面临以下三种入侵途径。

远程控制权限终止后的潜在风险

设备暴露在公共网络时,需警惕三种持续性控制方式。首先是基于系统端口的底层连接,攻击者可通过UDP 137/139等开放端口建立隐蔽通道,此类端口常被用于网络文件共享服务。其次是恶意程序驻留技术,部分远程木马会伪装成系统进程,通过进程守护机制实现长期潜伏。

第三类风险源自多终端协同软件的自动重连机制,某些远程工具在服务端未彻底关闭时,会保持后台监听状态。这种设计本为提升用户体验,却可能被利用进行重复连接。技术团队测试发现,当同时满足设备在线、服务程序运行、凭证信息泄露、访问权限未限制四项条件时,远程通道将重新激活。

检测设备安全状态需执行系统级排查。首先查看任务栏通知区域,确认远程软件图标是否完全消失。以常用工具为例,右键点击托盘图标选择彻底退出,可终止基础服务进程。进一步打开任务管理器,在进程列表与启动项中搜索相关程序,确保无残留进程持续运行。

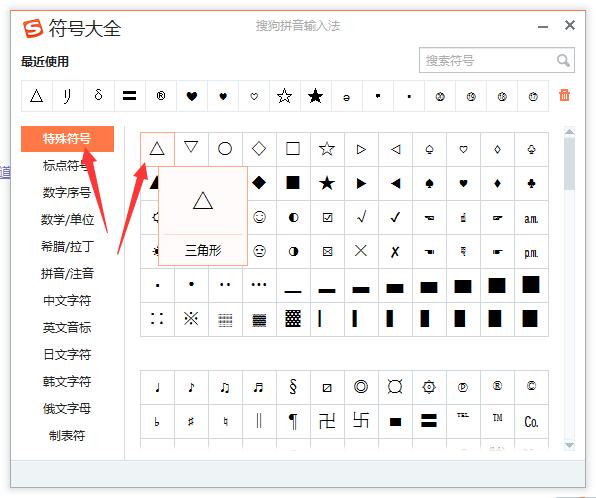

高级防护需配置系统防火墙策略,建议关闭非必要网络端口。针对135-139端口的TCP/UDP协议进行访问限制,可有效阻断基于端口的入侵尝试。同时启用系统自带的Windows Defender等防护工具,定期执行全盘扫描,及时查杀具有远程控制功能的异常进程。

企业级用户可部署终端管控方案,通过设备指纹识别与访问白名单机制,阻止未授权终端的连接请求。个人用户建议开启双重验证功能,在远程登录时增加动态验证码防护。定期更新远程软件至最新版本,及时修复已知安全漏洞,能显著降低被非法控制的风险。

实际操作中发现,部分用户存在远程密码复用现象。安全专家强调需为每个远程会话设置独立密钥,避免使用简单数字组合。建议采用12位以上包含特殊字符的混合密码,并设置定期强制更换策略。当设备转交他人使用时,应立即重置所有访问凭证,彻底清除历史连接记录。

通过上述防护体系的构建,可最大限度降低设备被非法控制的可能性。需要特别注意的是,任何远程控制行为都应在可信网络环境中进行,公共WiFi等开放网络极易造成通信数据截取。技术团队建议重要设备关闭自动连接功能,手动授权每次远程访问,切实保障数字资产安全。